Die Unifi-Firewall kann gerade für Unifi-Neulinge etwas verwirrend sein. Ich hoffe ich kann mit diesem Beitrag ein wenig Klarheit schaffen.

Kategorien

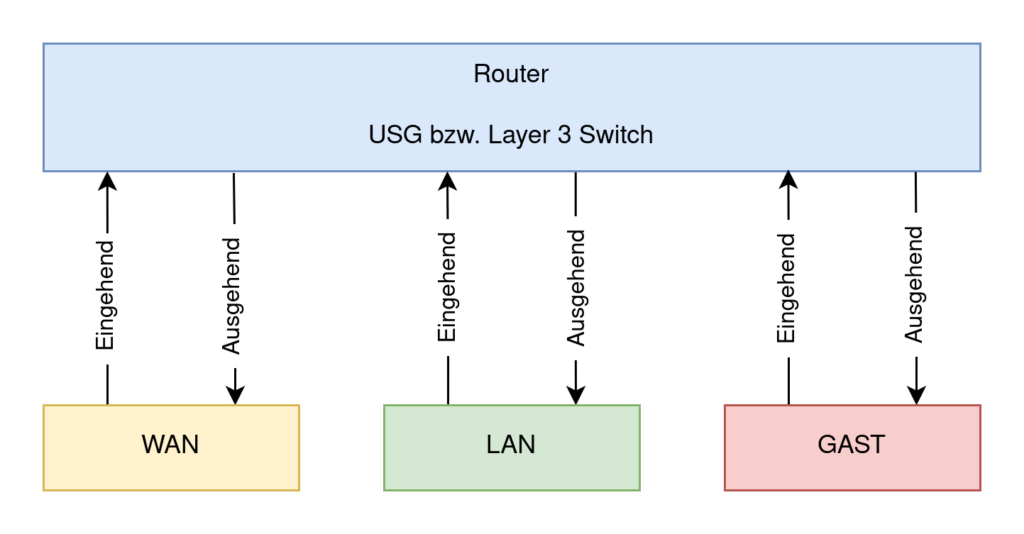

Zuerst möchte ich ein wenig auf die Kategorien eingehen. Hiervon gibt es insgesamt neun Stück:

- WAN

- Eingehend

- Ausgehend

- Lokal

- LAN

- Eingehend

- Ausgehend

- Lokal

- GAST

- Eingehend

- Ausgehend

- Lokal

Die Namensgebung ist dabei also immer aus Router-Sicht zu betrachten. LAN Eingehend meint als sämtlichen Verkehr der aus einem LAN kommt und über die USG geroutet werden muss. Verbindungen im gleichen LAN laufen dabei aber natürlich direkt über den Switch.

Die Lokal-Kategorie enthält Pakete die nicht per Weiterleitung (Forward) behandelt werden, also direkt an die USG gerichtet sind. Dazu gehören typischerweise auch DHCP und DNS.

Standard-Policies

Für die verschiedenen Kategorien gelten verschiedene Policies:

| WAN | Lokal | Verwerfen (DROP) |

| Eingehend | Verwerfen (DROP) | |

| Ausgehend | Akzeptieren (ACCEPT) | |

| LAN | Lokal | Akzeptieren (ACCEPT) |

| Eingehend | Akzeptieren (ACCEPT) | |

| Ausgehend | Akzeptieren (ACCEPT) | |

| Gast | Lokal | Verwerfen (DROP), aber akzeptiert DHCP & DNS |

| Eingehend | Akzeptieren (ACCEPT), aber verwirft Pakete für Unternehmens-Netzwerke | |

| Ausgehend | Akzeptieren (ACCEPT) |

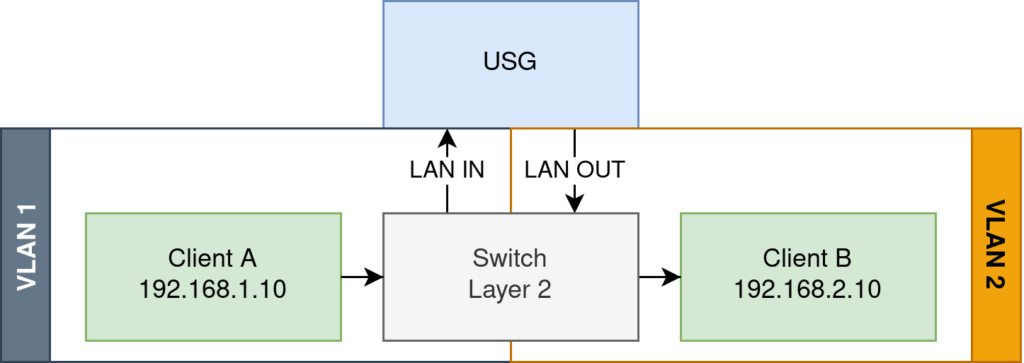

VLANs untereinander blocken

Standardmäßig werden VLANs untereinander geroutet. Möchte ein Client aus VLAN 1 mit einem anderen Client aus VLAN 2 kommunizieren, dann routet die USG diese Pakete:

Typischerweise ist aber eine Trennung der VLANs gewünscht. Dazu erstellt man eine Firewall-Regel mit folgenden Parametern:

Allgemein

| Kategorie | LAN eingehend |

| Aktion | Verwerfen |

| IPv4-Protokoll | Alle |

Quelle

| Quell-Typ | Adressen/Port-Gruppe |

| IPv4-Adressgruppe | Interne IPs (10.0.0.0/8; 192.168.0.0/16; 172.16.0.0/12) |

Ziel

| Ziel-Typ | Adressen/Port-Gruppe |

| IPv4-Adressgruppe | Interne IPs (10.0.0.0/8; 192.168.0.0/16; 172.16.0.0/12) |

Auch den Internetzugriff blockieren

Einige Endgeräte sollen kein Internetzugriff bekommen. Ein typisches Beispiel sind Anlagen oder interne Geräte. Auch Clients ohne Updates oder mit veralteter Software (bspw. Windows 7) sind mögliche Kandidaten.

Dafür legt man eine zur oben recht ähnliche Regel an:

Allgemein

| Kategorie | LAN eingehend |

| Aktion | Verwerfen |

| IPv4-Protokoll | Alle |

Quelle

| Quell-Typ | Adressen/Port-Gruppe |

| IPv4-Adressgruppe | Beliebig |

Ziel

| Ziel-Typ | Adressen/Port-Gruppe |

| IPv4-Adressgruppe | Beliebig |

Typischerweise sollten trotzdem Ausnahmen für andere Clients / Netze angelegt werden.

Weiterführende Links

https://help.ui.com/hc/en-us/articles/115003173168-UniFi-UDM-USG-Introduction-to-Firewall-Rules

Noch keine Kommentare